Datendiebstahl: So schützen Sie Ihre Patientendaten

16.11.2016 -

Hacker-Angriffe auf deutsche Krankenhäuser in Neuss und Arnsberg sowie Community Health Systems (CHS), einen der größten Healthcare-Anbieter in den USA, haben in den vergangenen Monaten für Schlagzeilen gesorgt. Allein bei der Cyberattacke auf CHS wurden die Daten von mehr als 4,5 Millionen Patienten gestohlen.

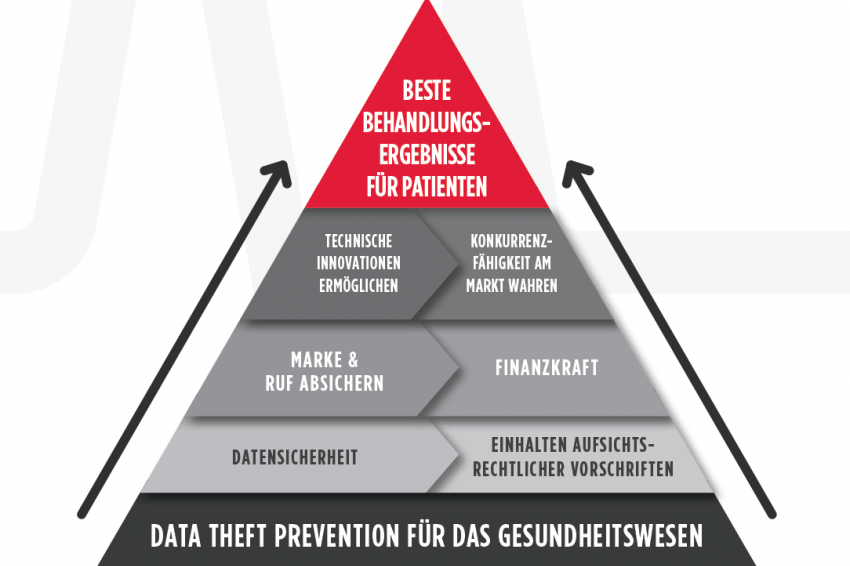

Das deutsche Bundesdatenschutzgesetz klassifiziert im Paragraph 3, Absatz 9 Gesundheitsdaten als besonders schützenswert. Neben der Bedrohung dieser Daten durch externe Angreifer stellen aber auch sogenannte „internal threats“, also Datenverluste durch das bewusste Handeln bzw. die unbewusste Nachlässigkeit der Mitarbeiter und Nutzer, eine Gefahr dar. Als Experte für Cybersicherheitslösungen setzt sich Forcepoint umfassend mit dem Schutz von Unternehmensdaten gegen externe und interne Bedrohungen auseinander. In vier Fragen und Antworten erläutert Norman Wenk, Manager Sales Engineering DACH von Forcepoint, wie Kliniken und Gesundheitsinstitutionen sich und die Daten ihrer Patienten effizient schützen können.

1. Was sind „Internal Threats“?

Interne Cyberbedrohungen können sehr unterschiedlich aussehen. Möglichkeiten sind der unbewusste oder beabsichtigte Datendiebstahl durch Mitarbeiter. Kopiert sich ein Angestellter beispielsweise wichtige Forschungsdaten auf einen USB-Stick, ist nicht nur geistiges Eigentum in Gefahr, sondern im schlimmsten Fall die Zukunft des gesamten Unternehmens. Darüber hinaus kommt es immer häufiger vor, dass klassifizierte Patientendaten per E-Mail an Kollegen oder durch einen Tippfehler an Dritte versandt werden. Gesundheitsinstitutionen sind in dieser Hinsicht besonders gefährdet, da sich Ärzte und Mitarbeiter oftmals gleichzeitig in unterschiedlichen Datennetzwerken befinden und diese Informationen über private, meist ungeschützte Endgeräte bearbeiten oder weiterleiten. In diesen Fällen werden die Verschwiegenheitspflicht, Anforderungen von Datenschutzgesetzen sowie internen Compliance-Regelungen in ihren Grundsäulen verletzt, da das Versenden klassifizierter Daten grundsätzlich nicht gestattet ist.

2. Wer und was steht im Zentrum der Bedrohung?

Das Ziel eines Angriffs sind entweder sehr geschäftskritische Informationen wie Entwicklungs- oder Forschungsdaten oder Patientenspezifische Informationen wie Krankenakten, die verkauft, selbst verwendet oder zur Erpressung eines Unternehmens genutzt werden können. Der einfachste Zugang erfolgt häufig über den Mitarbeiter, insbesondere wenn er unbewusst handelt. Laut einer Studie von KPMG* sehen 40% der 223 befragten Entscheider im Gesundheitssektor eine große Gefahr in internen Bedrohungen, wie Datendiebstahl durch Mitarbeiter oder unaufmerksames Handeln.

3. Welche technologischen Möglichkeiten gibt es, um Datenklau zu verhindern?

Um zu verhindern, dass eine Phishing-Kampagne zur internen Bedrohung wird, gibt es heute sehr gute Technologien, beispielsweise eine E-Mail-Sicherheitslösung. Eingehende Nachrichten werden hier zunächst mit einem Security-Filter in Echtzeit überprüft: Weist die Absenderadresse Merkmale von Spam auf oder wurde sie bereits als solches gelistet? Dann wird die E-Mail geblockt und gar nicht erst zugestellt. Anders als mit herkömmlichen Spamfiltern kann eine fortschrittliche Lösung zudem den Inhalt der Mail scannen. Basierend auf einer zuvor festgelegten Datenklassifizierung werden alle E-Mails mit auffälligen Dateninhalten aussortiert. Fortschrittliche Lösungen bieten dafür vorgefertigte Klassen an. Unternehmen können die Klassifizierung aber jederzeit mit eigenen Stichwörtern erweitern.

Sollte es einer infizierten E-Mail dennoch gelingen bis in den Posteingang vorzudringen, gibt es auch hierfür Schutz. Ein wichtiges Schlagwort ist das sogenannte Sandboxing: Klickt der Mitarbeiter auf einen Link in einer E-Mail, wird die URL „verpackt“ und in der Cloud des Sicherheitsanbieters auf infizierte Inhalte analysiert. Die Analyse zum Zeitpunkt des Klicks ist besonders wichtig, da fortschrittliche Malware meist erst nach Erhalt der E-Mail die schädliche Infizierung aktiviert und sich somit an herkömmlichen E-Mail-Filtern vorbeischleicht. Da alle Analyseprozesse in dieser cloud-basierten Malware-Datenbank durchgeführt werden, ist das Ergebnis immer auf dem weltweit aktuellsten Sicherheitsstand. Liegt tatsächlich ein kompromittierter Link vor, wird diese Information für zukünftige Analysen in der Cloud gespeichert. Das Öffnen der Webseite wird geblockt und somit die Infizierung des Computers verhindert. Der gesamte Vorgang spielt sich in Echtzeit ab ohne, dass der User in seinem Onlineverhalten gestört wird.

Darüber hinaus gibt es technische Möglichkeiten, die verhindern, dass Mitarbeiter Daten unabsichtlich per E-Mail verschicken oder wissentlich auf externe Datenträger kopieren (Data Loss Prevention – DLP). Auch hier wird die Datenklassifizierung eingesetzt. Ausgehende Nachrichten werden gescannt. Sollten klassifizierte Daten enthalten sein, wird der Versand geblockt. Zudem gibt es Sicherheitslösungen, die Alarm schlagen, wenn ungewöhnliche Aktivitäten auftreten. Dazu gehören beispielsweise das Verschieben großer Datenmengen, die aktive Nutzung eines Rechners außerhalb der üblichen Arbeitszeiten und das wiederholte Besuchen ungewöhnlicher Webseiten.

4. Wie können Mitarbeiter helfen, Cyberangriffe abzuwehren?

Viele Datenlecks werden nicht in böser Absicht, sondern durch Unachtsamkeit verursacht. Interne Weiterbildungen und Schulungen sorgen hier für Abhilfe. Alle Nutzer mit Zugang zu den entsprechenden Daten müssen über unternehmensinterne Compliance- und staatliche Datenschutzrichtlinien informiert sein. Zudem müssen sie für verschiedene Bedrohungssituationen und –möglichkeiten sensibilisiert werden: Wie kann man Phishing-Mails oder kompromittierte Webseiten erkennen? Welche aktuellen Bedrohungen und neue Angriffsvektoren gibt es? Wen oder welche Schnittstellen muss ich im Gefahrenfall informieren? Ziel ist es, durch aufmerksame und geschulte Mitarbeiter ein „menschliches Intrusion Detection System“, das neben den technologischen Lösungen zusätzliche zur Bekämpfung von Cyberbedrohungen beiträgt.

*Studie KPMG: https://www.kpmg.com/LU/en/IssuesAndInsights/Articlespublications/Documents/cyber-health-care-survey-kpmg-2015.pdf

Kontakt

Forcepoint Deutschland

Feringastrasse 10a

85774 München Unterföhring

+49 89 244 1058 00

+49 89 244 1058 99